Domů Náš blog Windows 10 MDM Security Baseline - informace a zkušenosti

Windows 10 MDM Security Baseline - informace a zkušenosti

3. 11. 2019

Pavel Otych

Letos v létě nám Microsoft přinesl oficiální Windows 10 MDM Security Baseline politiky, které usnadňují zvýšení zabezpečení klientských počítačů s Windows 10. Cesta k nim byla trnitá, avšak pojďme se podívat na to, co přinášejí.

Co jsou security baselines

Windows security baselines je označení skupiny nastavení, která Microsoft doporučuje na základě svých zkušeností z vývojářských týmů, produktových skupin, partnerů a zákazníků. Cílem těchto nastavení je zvýšit zabezpečení Windows počítačů tak, aby byly splněny základní bezpečnostní požadavky (slovo baseline = “základní/výchozí čára“). Konkrétní nastavení jsou vybírána tak, zamezila uživatelům měnit některá nastavení, která by mohla ohrozit bezpečnost systému. Dále jsou vybírána nastavení, u kterých je nepravděpodobné, že by administrátoři měli důvod je úmyslně a cíleně měnit. Baseline politiky jsou mimochodem vydávány i pro Defender ATP, Office a Chrome (na jádře Chromium), ale těm se dnes věnovat nebudeme.

Něco z historie Windows baseline politik

Když se podíváme do minulosti, tak Microsoft k tomuto produktu směřuje dlouhodobě už do roku 2010 kdy vydal nástroj Security Compliance Manager, který uměl stahovat nové baseline od Microsoftu, analyzovat nastavené group policy a nastavení exportovat do SCCM DCM, SCAP a Excelu. Nástroj to byl robustní, ale až příliš komplexní. Vyžadoval aktualizaci pro každou aktualizovanou verzi Windows a z logiky věci podporoval pouze group policy, nikoliv MDM. Přesto se pro konfiguraci Windows 7 a Internet Exploreru úspěšně používal.

Od Windows 8/8.1 však vydává Microsoft baseline už pouze ve formě tabulky v Excelu, admx souborů a k nim přidává nástroj Microsoft Security Compliance Toolkit, který umí mezi sebou porovnat doporučené a nastavené politiky. Tento nástroj se používá dodnes pro nastavení Windows 10 politik, je však třeba opětovně zdůraznit, že umí pouze group policy, nikoliv MDM nastavení.

Aby Microsoft pomohl s přechodem ke správě zařízení přes MDM, vydal v roce 2017 nástroj MDM Migration Analysis Tool (MMAT), který umí porovnat group policy a správce informuje, která nastavení jdou spravovat přes MDM, a která nikoliv. Kamenem úrazu MDM správy samozřejmě je, že zatímco skupinových politik má Windows více než 3000, a z těch je cca 450 nějakým způsobem nastaveno v rámci baseline, tak pomocí MDM z nich jde nastavit pouze cca 150.

Na konferenci Ignite 2018 Microsoft oznámil, že aby správci nemuseli nastavení z group policy do MDM migrovat přes MMAT, připraví v Intune zjednodušené uživatelské rozhraní nazvané Windows 10 MDM Security Baseline, které umožní snadno nasadit baseline politiky a zjišťovat, zda je zařízení v souladu s nimi či nikoliv. Jde tedy o výše zmíněných zhruba 150 nastavení z původních group policy baseline, která jdou nastavit přes MDM. K nim Microsoft přidává podrobných popis u každého z nich (celkový soupis najdete zde https://docs.microsoft.com/cs-cz/intune/protect/security-baseline-settings-mdm) a odebírá některá nastavení, která nejsou při správě přes cloud relevantní, či která jsou nežádoucí (úprava doménových/lokálních účtů apod.). Tuto funkcionalitu Microsoft uvolnil do preview verze na podzim 2018 a konečně letos v létě 2019 ji oficiálně vydává.

Windows 10 MDM Security Baseline v Intune

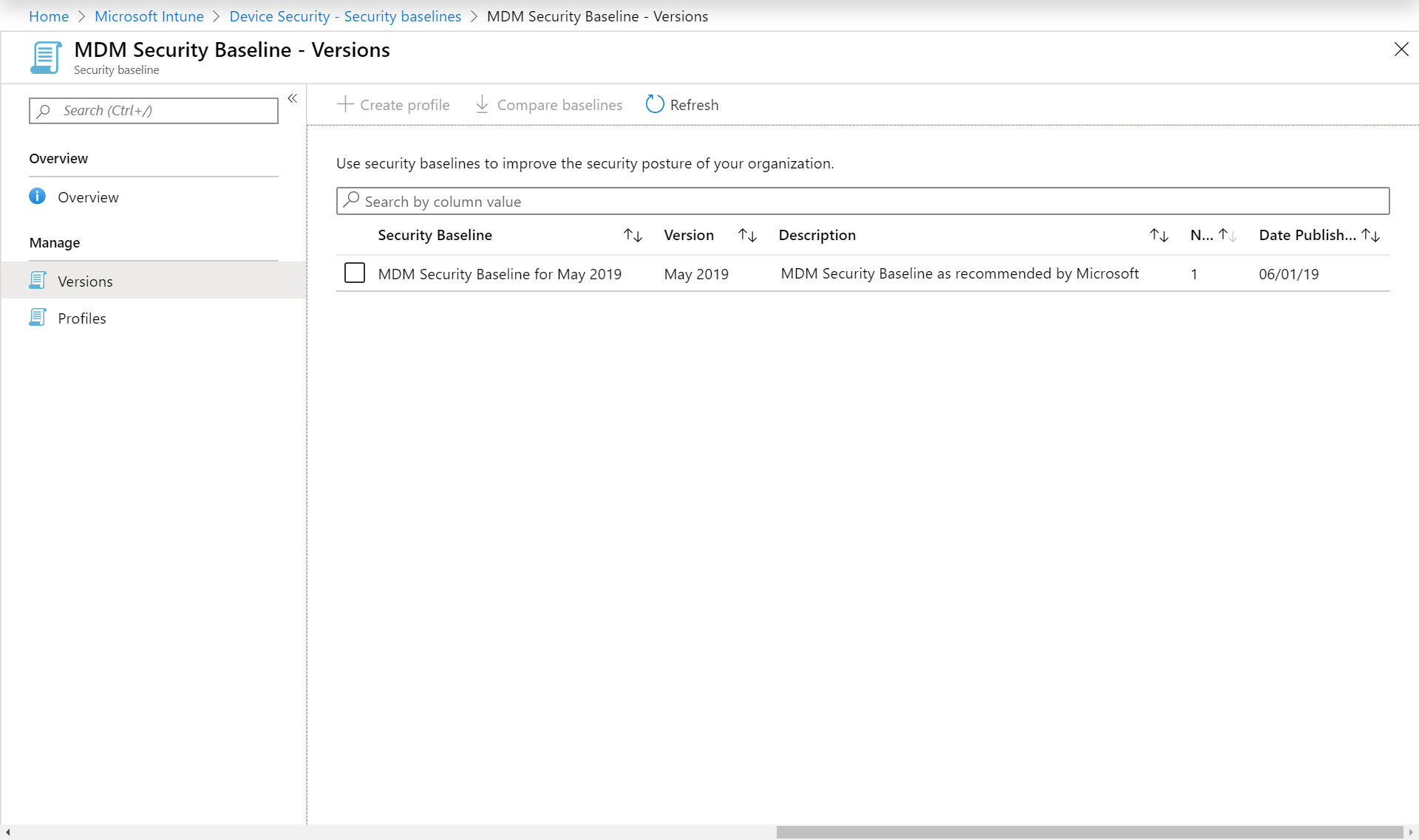

Nově tedy máme možnost aplikovat baseline nastavení na pár kliknutí. Můžeme mezi sebou dokonce srovnávat baseline politiky pro různé verze Windows (např. 1809 vs 1903), takže jde o příslib toho, že do budoucna bude relativně jednoduché zjistit, co nového Microsoft v doporučení mění a jaká nová nastavení nám přibývají.

Nastavení je skutečně jednoduché, i když ho máme trochu nelogicky skryté pod položkou Device Security v Intune - naprosto odděleně od ostatních MDM nastavení. Každopádně stačí vybrat jakou baseline politiku chceme nastavit (aktuálně k dispozici pouze verze 1903, do budoucna budou přibývat další společně s novými verzemi Windows) a dále určit, pro která zařízení bude platit, párkrát potvrdit a máme hotovo.

Jednoduchost je však zároveň trochu zrádná. Na první pohled se zdá, že administrátor má k dispozici ověřené nastavení, na pár kliknutí je nastaví a zabezpečení zařízení s Windows 10 se tím rázem zvýší na Microsoftem definovanou úroveň, a všichni jsou spokojeni. Chyba lávky přátelé, pokud si těch 150 nastavení velice pozorně neprojdete, tak budete zaskočeni tím, co vše vašim uživatelům bude fungovat jinak, nebo přestane fungovat úplně.

Na co si dát pozor, když nastavujete Windows 10 MDM Security Baseline

Nemáme bohužel prostor projít si úplně vše - jak jsme si řekli výše, nastavení je kolem 150-ti, ale rád bych vypíchl pár, která byste neměli s lehkým srdcem ignorovat a měli byste se zamyslet nad tím, zda je skutečně chcete aplikovat.

BitLocker removable drive policy - write access

Je vyžadováno BitLocker šifrování veškerých USB zařízení, což se jeví docela restriktivní. Mohou být prostředí, kde je toto žádoucí, ale obecně si myslím, že drtivá většina administrátorů nebude chtít tuto politiku zapnout. Přece jenom, sem tam překopírovat pár souborů na USB potřebuje v podstatě každý. Zabezpečení dat se dá řešit jinými způsoby.

Browser - Block Password Manager

Zdálo by se, že politika vypíná používá správců hesel třetích stran, jenže ona vypne i standardní správu hesel v Microsoft Edge. To nutí uživatele neustále zadávat uživatelská jména a hesla všude, kde nemá single sign on, což dle mého názoru spíš zvyšuje riziko - když se totiž heslo neuloží do prohlížeče a uživatel ho potřebuje často, tak si ho v lepším případě napíše na papírek a schová do šuplíku. V horším případě si ten papírek nalepí na monitor.

Browser - Prevent certificate error overrides

Musím přiznat, že i u našich klientů se najdou interní servery, kde není nainstalován důveryhodný certifikát. Většinou jsou to zřídka používané aplikace či třeba síťové prvky, které mají self-signed certifikáty. Záleží na konkrétním prostředí, ale já bych spíše vypnul.

Hardware device installation by device identifiers/setup classes

Standardně nastavené hodnoty blokují instalaci veškerých zařízení. Ano, pokud máte skvěle spravovaná zařízení a víte o všem, co se používá, tak je to bezvadné a závidím vám. Ale ruku na srdce, neopotřebují si uživatelé přece jenom sem tam nainstalovat síťovou tiskárnu či nějaké USB zařízení? Nezapomeňte, že baseline politiky se aplikují na zařízení, takže když přijdete za uživatelem a přihlásíte se na jeho stroj s účtem lokálního administrátora, tak stejně nic nenaistalujete. Proto doporučujeme vypnout.

Exploit Guard

Technologie Exploit Guard nahrazuje starý EMET a má stejný cíl - snížit možnost útoku na některé běžící procesy tím, že jsou některé jejich vlastnosti upraveny (buď je posílena ochrana, nebo omezeno to, co procesy mohou provádět). Bohužel pokud nejste skutečně expert na zabezpečení Windows a víte přesně, jaké procesy chcete omezit, tak doporučujeme tuto politiku nezavádět. V baseline nastavení jsou citelně omezeny všechny Office procesy, a to tak razantně, že nefungují některé doplňky dodávané přímo Microsoftem (například Azure Information Protection add-on). Doporučujeme proto vypnout, nebo skutečně důkladně protestovat.

Microsoft Defender - nastavení Office

Podobně jako výše, v baseline nataveních jsou blokovány některé funkce maker v Office (zavádění dll knihoven, spouštění oddělených procesů, apod.). Zde se nám zdá nastavení méně problémové než u Exploit Guardu, ale pokud používáte makra v Office, je potřeba důkladně vyzkoušet, zda nejsou těmito nastaveními omezována.

Microsoft Defender Firewall - Inbound notifications blocked

Toto nastavení zakazuje notifikaci o tom, že komunikace některé aplikace byla zablokována firewallem. Doporučujme nastavení spíše vypnout, protože je lepší dostat informaci od uživatele „nejede mi aplikace XYZ, blokuje ji firewall“, než „nejede mi aplikace XYZ“.

Power - Standby states

Standardní nastavení blokuje S1-S3 stavy, takže zařízení se neuspávají. To se hodí, pokud například vyžadují vaše zařízení PIN při BitLocker bootu, ale v praxi je to celkem neobvyklé, doporučujeme proto vypnout.

Remote Desktop Services - Block password saving a Block drive redirection

Podobně jako výše zmíněné politika pro Microsoft Edge, která zakazuje ukládání hesel, i tady se domnívám, že nucení uživatelé k neustálému vypisování hesla pro RDP nevede automaticky ke zvýšení zabezpečení. Block drive redirection blokuje i kopírování a vkládání do RDP oken, tedy je to celkem citelný zásah do uživatelského komfortu. Pokud požíváte Remote Apps nebo se uživatelé často připojují na vzdálenou plochu, doporučujeme tato nastavení vypnout.

Disable indexing encrypted items

Toto nastavení určuje, zda Windows Search Indexer může procházet šifrovaná data a nabízet je ve výsledcích vyhledávání uživateli. Standardně je toto zakázáno, protože Indexer odděleně ukládá nešifrovaná metadata. Domnívám se však, že riziko zneužití těchto metadat je minimální a pokud používat Windows Information Protection, tak se při standardním nastavení rozlučte s hledáním v Outlooku. Doporučujeme proto vypnout.

Závěrem

Z výše uvedeného je zřejmé, že snadné nastavení Windows 10 MDM Security Baseline může mít docela zásadní dopad na některé funkce ve Windows a uživatelský komfort. Ta nejpodstatnější nastavení jsme vypíchli výše, ale každá společnost je individuální a záleží tedy na vašich uživatelích, co potřebují ke každodenní práci a jakým způsobem chcete mít zabezpečené klientské počítače.