Domů Náš blog Windows Information Protection - část 2. - nasazení a zkušenosti z praxe

Windows Information Protection - část 2. - nasazení a zkušenosti z praxe

10. 2. 2020

Pavel Otych

Windows Information Protection je bezpečnostní funkce Windows 10, která zamezuje úniku citlivých dat z BYOD i firemních zařízeních. Její nasazení je relativně jednoduché, pojďme se však podívat na některá úskalí a naše zkušenosti z praxe.

Co je Windows Information Protection

Na podrobný popis Windows Information Protection (WIP) jsme se zaměřili v jednom z našich starších příspěvků, dovolil bych na něj zde proto odkázat a dalšímu probírání se již dále nevěnovat.

Nasazení v Intune - MDM vs MAM

Při vytváření WIP politiky máme na výběr, zda se bude aplikovat na zařízení spravovaná přes MDM kanál (typicky firemní zařízení), nebo přes MAM kanál (typicky BYOD zařízení). Pokud tedy kombinujeme MDM a MAM správy zařízení a aplikací, tak budeme muset nastavit politiky dvě.

Zároveň je třeba myslet na to, jakým způsobem zařízení do správy zapisujeme. Běžnou konfigurací je dnes hybridní AD s automatickým zápisem do MDM - tedy on-premise doménový řadič a přes Azure AD Connect fungujíci synchronizace objektů, atributů a zařízení s cloudem. Windows 10 zařízení pak spravujeme přes Group Policy a MDM zároveň. Stačí nám tedy v Intune vytvořit MDM Windows Information Protection politiku a máme nasazeno.

Pokud však umožňujeme zaměstnancům i použití osobních zařízení, situace se nám trochu komplikuje. Nemáme totiž garantováno, že uživatel své osobní zařízení do správy dobrovolně zapíše - např. v Outlooku si sice přidá firemní emailový účet, ale po úspěšném přihlášení neodsouhlasí použití účtu i jinde v zařízení (tedy neodsouhlasí zápis do Azure AD). Pokud toto uživatel neprovede, tak sice bude mít jeho BYOD zařízení přístup k pracovním prostředkům, ale nebude zapsáno v Azure AD.

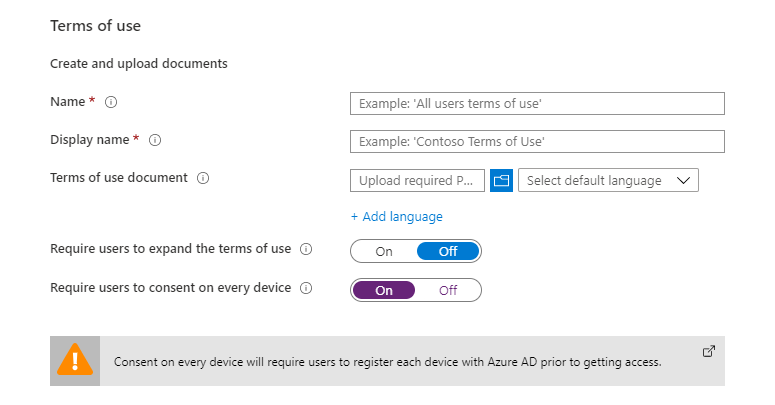

Jak tedy tento zádrhel odstranit? Pomůže nám podmíněný přístup v Intune. Nemůžeme sice použít pravidlo vyžadování správy zařízení (to vyžaduje MDM správu, my však budeme spravovat aplikace přes MAM), ale můžeme vynutit odsouhlasení firemních podmínek na každém zařízení - toto vyžaduje zápis zařízení do Azure AD (aby Azure AD vědělo, na kterém konkrétním zařízení jsou či nejsou podmínky odsouhlaseny).

Postupem výše tedy máme garantováno, že i BYOD zařízení budou spravována přes Intune. Je ještě na místě zmínit, že výše uvedený postup vyžaduje Azure AD Premium licenci kvůli podmíněnému přístupu a následnému automatickému zápisu do správy.

Režimy fungování

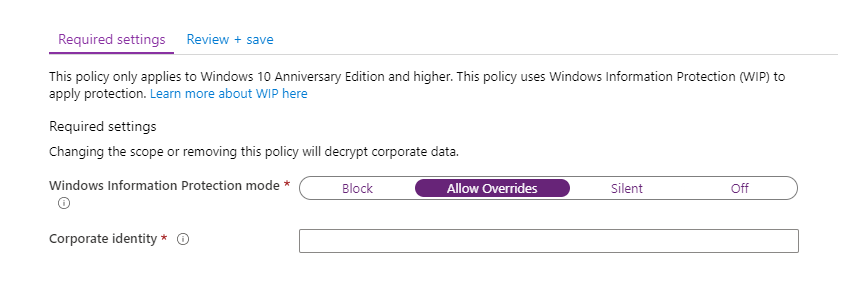

Windows Information Protection může být nastaven ve čtyřech různých režimech:

- Off: Windows Information Protection je vypnut. Pokud byl WIP někdy v minulosti zapnut, dochází přepnutím na toto nastavení k dešifrování lokálně uložených pracovních souborů.

- Silent: V tomto režimu WIP sice běží, ale neblokuje kopírování informací mezi aplikacemi, tyto akce jsou pouze logovány. Blokován je však přístup neoprávněných aplikací k pracovním souborům.

- Allow Overrides: Je zamezeno jak kopírování mezi aplikace, tak přístup k pracovním souborům. Při pokusu o kopírování je uživatel informován, že se snaží vložit data do nespravovaného prostoru a je mu umožněno toto potvrdit a data vykopírovat.

- Block: Je zamezeno jak kopírování mezi aplikace, tak přístup k pracovním souborům, ale na rozdíl od Allow Overrides není možné blokaci ignorovat.

Z našich zkušeností můžeme říci, že u žádného klienta jsme WIP nenasazovali v Block režimu, vždy v Allow Overrides. Přece jenom v praxi je úplná blokace velmi restriktivní a vede například k úplnému zamezení kopírování na USB disky, nebo vkládání dat do nespravovaných webových stránek. Určitě je možné úspěšně WIP v tomto režimu používat, vyžaduje to ale zvýšené náklady na jeho správu.

Domény a cloudová umístění

V nastavení WIP politiky zadáváme podnikové domény a cloudová umístění, která jsou následně rozpoznávána ve Windows 10 jako pracovní prostředky. Microsoft vydává seznam doporučených cloudových domén, který najdete zde.

Připravte se však na to, že tento Microsoftem spravovaný seznam je nekompletní a budete si ho muset postupně doplňovat. Chybí v něm řada O365 domén, například tasks.office.com, to-do.office.com nebo web.powerapps.com. Mimoto samozřejmě musíte doplnit veškeré vlastní domény, na kterých běží interní aplikace.

Na konec seznamu můžeme přidat magické přepínadlo /*AppCompat*/ - díky němu určíme, jakým způsobem se mají Windows 10 dívat na IP adresy. Pokud toto přepínadlo do seznamu nenapíšeme, budou všechny IP automaticky považovány za pracovní, tedy bude zablokována komunikace všem ne-whitelistovaným aplikacím. Pokud do seznamu domén /*AppCompat*/ napíšeme, bude se naopak na IP adresy pohlížet jako na osobní, což umožní fungování celé řady aplikací, které by byly jinak zablokovány (např. prohlížeče třetích stran). Doporučujeme proto /*AppCompat*/ do pravidel nezapisovat.

Microsoft také doporučuje přidat do seznamu tzv. neutrální služby, což jsou domény, se kterými mohou komunikovat jak osobní, tak pracovní aplikace (jde o autentizační endpointy login.microsoftonline.com a login.windows.net).

Lokální síť a výjimky

U politiky dále určíme DNS suffix naší domény a rozsah IP adres. Windows 10 zařízení budou následně veškerá úložiště v této síti považovat za pracovní. Je však třeba si uvědomit, že tato logika funguje z pohledu konkrétního zařízení, tedy když je v této síti, tak vše, co vidí kolem sebe, bude vnímat jako pracovní. Pokud se ovšem do sítě připojíme odjinud (VPN, zařízení za NATem apod.), tak nejsou umístění považována za pracovní. Z tohoto důvodu doporučujeme do cloudových domén uvést i FQDN síťových úložišť (např. datovyserver.corp.contoso.com).

Užitečným tipem z praxe je, že pokud potřebujete nějaké síťové úložiště WIPu vyjmout, tak ho můžete nastavit jako Proxy server. Na komunikaci s ním se nastavená WIP pravidla neaplikují.

Aplikace

Povolené aplikace nastavujete podle digitálních podpisů exe souborů. Připravte se na to, že identifikovat všechny používané aplikace je dlouhotrvající úkol a že ne všechny aplikace jsou digitálně podepsány. V takových případech budete muset aplikace whitelistovat na základě jejich umístění ve složkách přes Applocker xml pravidlo.

S aplikovanou WIP politikou nefungují korektně některé instalátory. Je proto vhodné ty často používané vyjmout z politiky. V tomto vám pomůže vědět, že výjimky v pravidlech aplikací mají přednost před povoleními aplikací. Tedy např. u nefunkčního Adobe Reader instalátoru si uděláte výjimku na konkrétní instalační soubor (třeba podle názvu produktu - v tomto případě „Adobe download manager“) a na ten se WIP aplikovat nebude. Obecné pravidlo na exe soubory podepsané Adobe certifikáty zajistí, že Adobe Reader jako takový ale chráněn bude.

Veškeré blokované akce jsou logovány a dostaneme se k nim v Intune přes App learning report, ve kterém najdeme, co vše nefunguje a jaká další pravidla je potřeba do WIP politiky přidat. Dříve jsme je měli možnost segmentovat podle konkrétních zařízení ve Windows Analytics, tuto možnost nám bohužel Microsoft zrušil přechodem na Dekstop Analytics, kde tento report není a ani to aktuálně nevypadá, že by se do budoucna vrátil.

Další nastavení

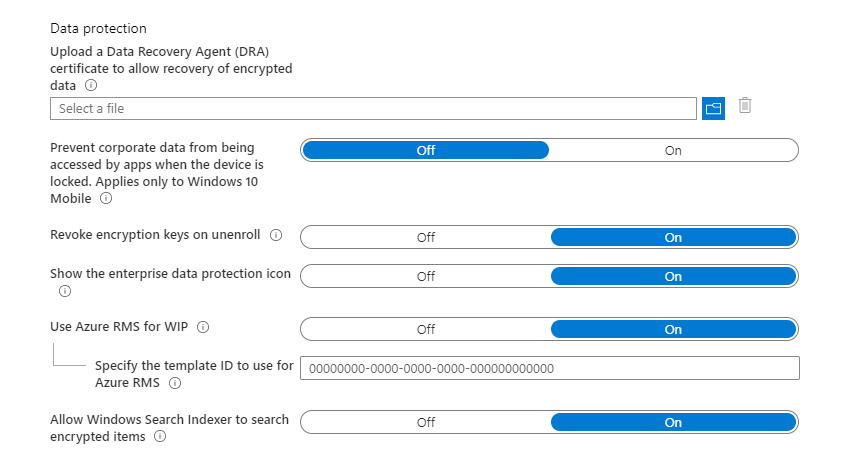

Windows Information Protection používá pro šifrování technologii EFS, která je ve Windows k dispozici řadu let. Při nastavování politiky si nahrajeme do cloudu privátní klíč, kterým pak můžeme i data dešifrovat - je tedy zásadní si ho uložit pro případ budoucího použití.

Pro kopírování na externí USB úložiště můžeme používat Azure Rights Managment Services. Máme i možnost si navolit konkrétní RMS template, kterým se bude na USB šifrovat, tedy například, že data překopírovaná na USB bude moci otevřít jenom konkrétní oddělení apod.

Dále můžeme povolit nebo zakázat indexování lokálně šifrovaných dat. Bez tohoto povolení nefunguje korektně hledání v Outlooku, doporučujeme proto zapnout.

Závěr

Ve článku jsme si vypíchli některá konkrétní nastavení Windows Information Protection a zmínili některá úskalí, která nás mohou při nasazení a nastavení potkat.

Nakonec si ještě připomeňme, že technologie není neprůstřelná a Microsoft ji propaguje jako funkci, která zamezuje nezáměrnému úniku firemních informací. Je to tedy vhodné doplnění již existující ochrany dat a síťových úložišť.